黑客入侵特斯拉:发送“自杀”式命令

特斯拉的ModelS,这辆出生就带着光环的逼格车款在设计之初就将安全摆在非常重要的位置,很难攻击,但早前传来了该车被破解的消息。不过那则新闻并没有破解详情,也没引起有点科技审美疲劳的晃老湿的注意,因为经常被各种破解消息轰炸,对这类新闻确实不感冒了,这不是高中“努把力”就能解决的问题么?

本文引用地址:http://www.amcfsurvey.com/article/280313.htm

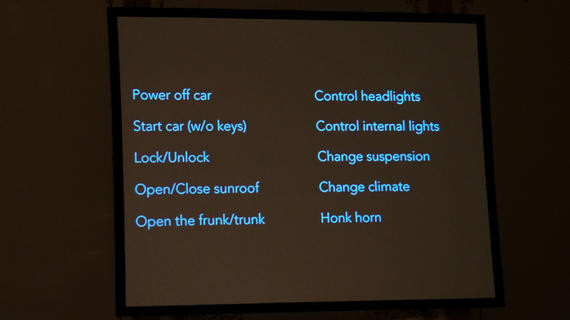

实际情况恐怕并非如此,上周,安全专家KevinMahaffey和MarcRogers演示了通过ModelS存在的漏洞打开车门、启动并成功开走,此外还能向ModelS发送“自杀”命令,在车辆正常行驶中突然关闭系统引擎让车辆停下来,但这一切绝不简单。上周末召开的DEFCON23数字安全会议上,两名安全专家展示了他们实现破解的细节。

他们在演讲中说道:“我们选择特斯拉的主要原因是我们认为这将成为未来所有汽车的原型。”作为原型,两名安全专家发现ModelS设计优良且非常安全。事实上在长达50分钟的演讲过程中,有将近40分钟的时间都讲述了破解过程中所绕过的弯路和使用的方法。

安全专家在移除ModelS车身上的橡胶等设备之后,发现一共有两个可拆卸移除的SD卡(其一为地图数据,另个为文件系统)、USB接口、一套诊断端口和一个神秘的专用线缆。团队最初尝试通过USB接口来访问系统固件,但是发现固件是锁定的,因此无法利用。随后团队又将目光瞄准了SD卡数据,他们发现ModelS的中控台系统使用了和便携式游戏主机PSVita相同的QtWebKit浏览器,尝试通过相同的方式进行破解,但是最终发现特斯拉已经修复了该漏洞,这条路再次成为死胡同。

不过在相同的SD卡上,他们发现文件carKeys.tar文件是启动ModelS的数字密钥,但是无法破解依然曾一度导致陷入僵局。随后在操作系统方面,科研专家发现通过一个连接可以直接从特斯拉的服务器上下载汽车固件,但是这只通过由特斯拉“mothership”服务器创建的虚拟专用网络提供访问。而通过汽车自己的通讯方式,研究者发现无法将这些数据下载到PC。

破解工作一度陷入僵局,直到安全专家发现了上文提到的神秘专属端口,通过网线线缆和一些透明胶带Mahaffey和Rogers终于能够访问车辆的板载网络。在将车辆连接到一个网络交换机上之后,他们就能进一步连接到ModelS的网络连接,并充分利用VPN连接到特斯拉的服务器上下载和反编译固件,然后最终在内部添加更加聪明的MontyPython“knightswhosay,‘Ni!’”彩蛋。

评论