MCU要怎么设计才能防止汽车被黑客攻击?

你还记得不,从前,车窗是必须手动摇上摇下的,发生交通事故甚至没有安全带可以保护我们的,在那个年代,所谓的“安全车辆”实际上只是表明车辆被锁得好好的,不会被撬开罢了。

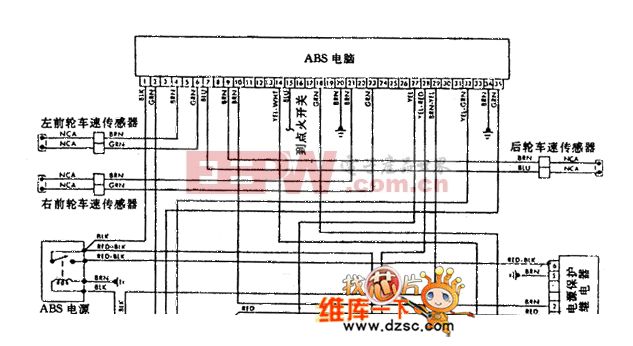

本文引用地址:http://www.amcfsurvey.com/article/267410.htm近年来,随着高级驾驶辅助系统(ADAS)的引入-包括ABS、安全气囊、刹车控制、方向盘控制、发动机控制、巡航控制、启停系统、自动泊车和集成的导航系统(包括GPS和伽利略),车辆的生态系统变得网络化,复杂度日益增加,同时越来越多的电子设备正在取代传统功能,包括车灯控制、空调、电动车窗、发动机启动、开启车门、调整座椅位置、加热座椅等,这个清单可以继续列下去。

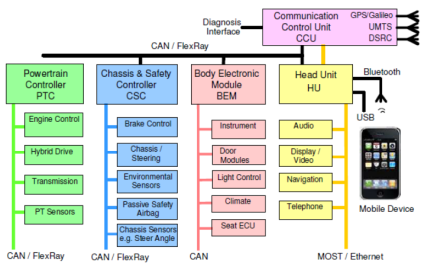

图一给出了当前汽车内部的功能管理示意图,车辆中的每一个功能都是被MCU网络管理控制的,MCU之间通过CAN/FlexRay/LIN/MOST/以太网交换信息,控制动力系统、底盘系统、车身系统和信息娱乐系统。现在,已经有不少MCU配置了这些通信总线单元。

尽管从单纯的机械环境升级到复杂的电子网络可以带来舒适性的提升,同时提高了驾驶员和乘客的主动和被动安全性,但与此同时,因为这些控制单元互相联网,带来了日益显著的安全性、数据隐私以及可靠性问题。

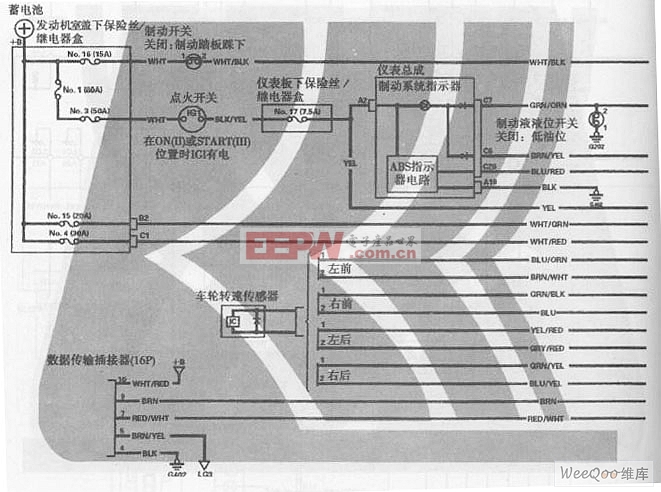

举个例子,在几十年前CAN总线刚被发明时,它并没有设计安全功能。事实上,在车辆的通信总线上任何CAN报文都是采用广播式发送,不支持任何授权、认证或加密协议。现代车辆采用CAN总线交换报文,以开启车门和启动发动机。这些消息在车内的ECU和钥匙内的电子单元之间交换。如果这个系统被破坏了,小偷偷车可就容易多了。此外,黑客可以访问车内的GPS,频繁监控车辆位置,进而找出司机的行车路线和何时会离开车辆。

不仅如此,诸如用于电子邮件、短信、视频流和视频通话等应用的蓝牙、GPRS或UMTS移动通信这些无线通信方式更是扩大了黑客的“攻击面”,他可以破坏任何通信系统和驾驶系统,或者插入恶意软件,通过远程访问盗取像车辆位置、习惯的行驶路线和完整的通话这些数据。

担心了吗?

根据定义,“开放系统”是指暴露在若干手段的持续攻击之下的系统。汽车内部和外部通信网络的持续增加降低了现有的安全方案为这些开放系统提供足够保护的能力。

到现在为止,业界只是提供了应对内部和外部攻击的理论性协议,而事实上,黑客控制任何驾驶系统(刹车、ABS、安全气囊和导航)从而威胁汽车乘客生命安全的可能性比我们预期的要大得多。一些技术文章也告诉我们,通过这些“攻击面”控制汽车并非只是空想。

现在有两个研究小组正在进行这方面的研究工作,一个来自华盛顿大学,另一个来自圣地亚哥大学,他们已经发布了一些著名的也很有趣的研究成果。他们通过对现代汽车的安全性进行试验分析,展示了ECU的内部脆弱性。显示了控制汽车的大部分安全相关功能是多么容易,黑客们可以完全无视驾驶员的操控,并在进行破坏之后通过完全擦除证据来掩盖攻击行为。

正是出于这种原因,近几年来,一些组织,如EVITA(E-Safety Vehicle Intrusion Protected

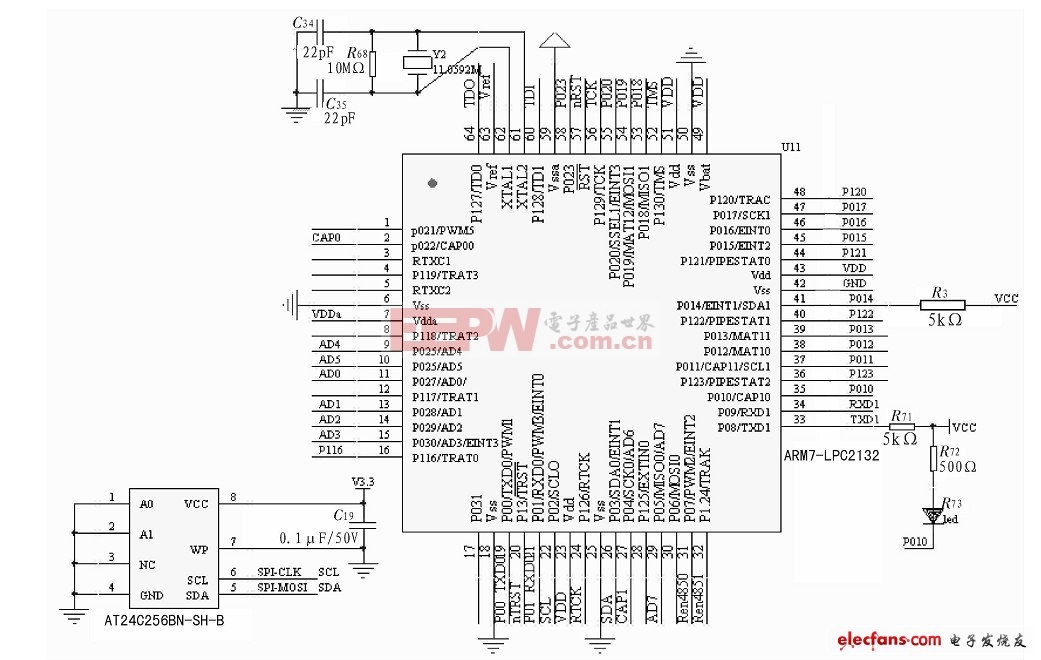

Applications)和HIS (Hersteller Initiative Software),已经建立了一些指南,用于指导设计和验证可以抵抗入侵和外部操控的系统。这些组织提出了使用加密通信协议的复杂软件应用模式,同时也提出了一些非常有趣的指南,比如从硬件的角度,建立可以防止非法固件改变、未经授权的入侵和非法滥用的更强大的微控制器。

评论