Sentry安全模块全面确保安全性和可靠性

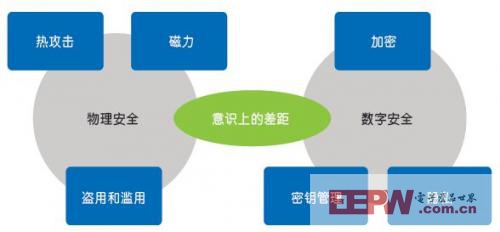

随着智能电网、物联网、工业4.0及可穿戴技术等新型技术的涌现,网络连接和电子控制领域不断快速发展,对安全性和可靠性的需求也不断增加。物理安全和电子安全之间存在的差距不仅迫使企业需投入数百万美元成本去弥补,同时也可能对企业声誉造成难以修复的损害。在开发新的数字安全时需格外谨慎,以便考虑到物理安全,因为物理篡改已逐渐成为最初破坏系统的常见方式。因此,必须在设计之初就考虑到安全问题。此外,由于加密需求不断增加,完整的安全设计方案必须涵盖对未连入系统和未通电设备的保护。SMART Modular Technologies公司的Sentry安全模块通过简单、低成本的方式增强了系统的安全性和可靠性,甚至不需要向嵌入式系统施加任何电源。Sentry安全模块将先进的新技术(如非易失性随机存取存储器(RAM)、低功耗传感以及智能逻辑)融入紧凑、有效和灵活的外形尺寸中,可简化设计并缩小物理安全和电子安全之间的差距(图1)。

图1:安全性差距图。

物理安全和网络安全之间的差距

2012年,一名电脑黑客发现酒店门锁的安全性存在一个很容易被攻破的漏洞,任何人只需要花50美元购买相应的硬件就可以在10秒内打开任何一扇门(图2)。大约400万扇门都存在这样的安全漏洞,该公司在接下来的一年内投入巨资来替换、更新和修补这些门,以挽回品牌声誉和盈利能力。

图2:打开酒店电子门锁

上述这类漏洞在安全领域被称为漏洞利用。在大众媒体中,黑客行为总是与软件漏洞利用相关,其中可以看到反社会网络叛客摆弄着五个键盘、三个监视器,代码在屏幕上快速滚动,他们敲击键盘的速度远比大多数人想象得要快。然而,随着物联网、智能电网、无线连接以及楼宇自动化的发展,现实中的黑客越来越倾向于通过物理或机械技巧发动攻击。

在酒店门锁案例中,黑客利用了相关公司将电子控制系统接口完全开放的这一做法。通过利用这一完全未受到保护的接口,黑客可以获得该门锁的未加密代码(固件),进而获得每个类似门锁密钥的位置信息。之后,他可以通过模拟磁卡的方式将密钥馈入系统,并在大约10秒内打开任何门锁。需要注意的是,门锁生产商认为,他们针对门锁与门卡之间的通信采用了较难破解的加密技术并确保了写卡器的安全性,因此这些门锁是受到保护的。但这些生产商忽视了锁内的电子系统,因为他们只拥有机械锁方面的专业技术,但却缺乏电子系统方面的专业知识。

保持简单

虽然NAND闪存是一种经验证的固态数据存储器,但是酒店门锁案例凸显出很多行业内普遍存在的安全意识差距,因为设计人员正不断适应连网电子领域不断发展的现实。企业必须明白,尽管电子系统能带来好处,但也存在一些不足。在出现电子设备前,基本上只有一种开锁方式,但现在有了多种方式,有些方式甚至不需要接触到锁就能打开!在配电领域也是如此—过去只有几种显而易见的方式可误导电表,但现在已经能够通过多种方式侵入计量终端设备,有些攻击行为甚至无法在物理上检测到。应对这一新问题的解决方法是要审视物理和电子元器件的整体安全性。

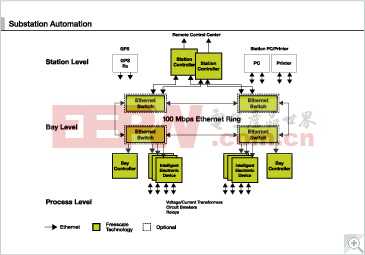

图3:完整的安全架构。

图3分析了一个完整的安全系统的架构。这样的安全系统考虑了电子系统面临的所有攻击途径。首先是数据本身。以银行类比,数据就像保险库里的钱。保护数据的第一步就是要搭建“保险库大门”,采用加密技术来隐藏数据。这可以保护数据免受99%潜在攻击者的攻击(缺乏打开“保险库大门”的工具或动力)。攻击者的第二种途径是试图获取保险库的密码组合(或加密方案的密钥)。获得密钥的一个方法是“暴力破解”,采用高功率处理器不断猜测密钥。另一个方法是探测或利用通信线路,试图“窃听”密钥。这通常被称为“旁路攻击”。再向下一级是系统自身的物理安全性。在传统银行内,这一层安全保护主要为监控摄像头、温度及运动传感器,甚至还包括防止不法分子靠近保险库的激光系统。这里需要强调的一点是,每个电子系统都需要这一层安全保护,从而应对旁路攻击,否则就会像酒店门锁那样。底层安全代表密钥安全,即便是安全方案的其他方面都按预期正常运行。再次以银行类比,底层安全将涉及到全面了解系统、可能在威胁或恶意情况下自己攻击系统的管理人员。在电子系统中,底层安全应与重要安全数据的物理位置相关。若有充足的时间和昂贵的设备,某些攻击可能会破坏和读取存储器数据。解决这一问题的一个方法是将以上任何一层的安全(通常是物理安全)连接至可擦除重要数据(CSP锁/重写)的智能逻辑,从而永久防止未来的任何访问。

传统来说,安全系统旨在通过增加复杂性来应对攻击,但SMART Modular Technologies注重的是提供仅需消耗少量电力(<500nA)的简单解决方案,从而,即便是在系统其他部分未通电时,也能始终保护重要数据。这一“全面”的方法已应用于一系列产品,可用于多种应用,并帮助减少设计、生产和验证产品所需的时间。

物联网相关文章:物联网是什么

评论