基于NetFPGA的支持远程可重配置的多功能硬件防火墙

摘要:

与软件防火墙相比,硬件防火墙使用专用芯片,安全与速度兼顾,具有吞吐量高、不占用系统资源的优点,适合于整个网段的安全防护。但是,随着网络攻击技术的综合化和复杂化,硬件防火墙也暴露出了升级困难、配置不便的问题,很难进行灵活的修改和重配置来应对新型的攻击。随着FPGA技术的发展,用FPGA技术实现基于IP地址、端口及协议的数据包过滤算法,对硬件防火墙系统进行远程软硬件可重配置成为一个全新的研究领域。本设计结合FPGA的可重构设计思想,提出了硬件防火墙远程可重配置的设计理念,为及时应对网络攻击的需要,添加支持远程更新硬件防火墙安全策略,在NetFPGA平台上实现了一个支持可重配置的硬件防火墙系统。此外,对于网络硬件防火墙的研发,已经经历过了一个阶段,前期准备工作以及部分最终功能已经完成,希望能够利用这个机会在更加强大的平台上实现与NetFPGA处理速率相匹配的高性能入侵检测系统,实现对网络安全状态的正确判断,反馈给网络硬件防火墙,通过协同处理更加有效地进行网络安全防护。

该系统的主要特色功能有:

1. 运用硬件电路加速实现的基于IP地址的数据包过滤功能;

2. 运用硬件电路加速实现的基于端口的数据包过滤功能;

3. 运用硬件电路加速实现的基于网络协议的数据包过滤功能;

4. 结合硬件实现ARP攻击的防护;

5. 防火墙端口的流量统计,数据传输及流量数据的远程显示;

6. 系统的软硬件远程可重配置的功能;

7. 硬件加速实现的高性能网络入侵检测系统。

硬件防火墙系统原理和技术特点:

- 技术特点主要有:

1. 运用硬件电路加速实现的基于IP地址的数据包过滤功能;

2. 运用硬件电路加速实现的基于端口的数据包过滤功能;

3. 运用硬件电路加速实现的基于网络协议的数据包过滤功能;

4. 结合硬件实现ARP攻击的防护;

5. 结合硬件实现的防火墙端口的流量统计,数据传输及流量数据的远程显示;

6. 软、硬件系统的远程可重配置的功能;

7. 硬件加速实现的高性能网络入侵检测系统。

远程可重配置(Remote configuration)是当前世界FPGA可重构设计领域的一个前沿研究方向。目前处于理论刚刚提出,尚未完善的阶段,实际的实现上有着一定难度。

本系统完成的远程可重配置,是首次针对与NetFPGA平台的一个探索性的实现,完成远程可重配置的,能够将它在本系统中实现,并添加进硬件防火墙系统中,对于整个系统的先进性和可靠性,都有着明显的价值和意义。

远程可重配置的实现后,就可以允许管理员可以更加方便地对系统进行维护以及将来与网络入侵检测系统联动后,能够根据网络入侵检测结果在网络远端对硬件防火墙系统的硬件和软件系统的重新配置,自动更改硬件防火墙的硬件和软件系统,更换硬件防火墙中的安全策略中的硬件模块,增加了针对于NetFPGA平台的远程可重配置功能的设计与实现。

系统原理:

- 整个系统的原理是:

充分利用NetFPGA对于网络数据的强大的处理能力,利用硬件电路将NetFPGA实现为一个支持远程可重配置的网络硬件防火墙系统。其主要功能也均是基于硬件来实现:

- 硬件防火墙的最主要的功能基于IP地址(或基于端口,基于网络协议)的网络数据包过滤

即利用在NetFPGA上设计的硬件系统,将到来的网络数据包解析到第三层后,得到需要的数据,然后,与事先存放在寄存器组中的非可信过滤列表进行比较,如果符合其中的一个表项,即刻将该数据包过滤掉,从而高速、有效地保障了防护的整个安全网络不会被网络攻击所威胁。当发生新的网络攻击时,从入侵检测系统得到有效的入侵检测数据,硬件防火墙系统中,上位机程序通过PCI总线,对硬件防火墙中硬件电路中过滤列表的修改,从而,有效地实现网络安全防护。

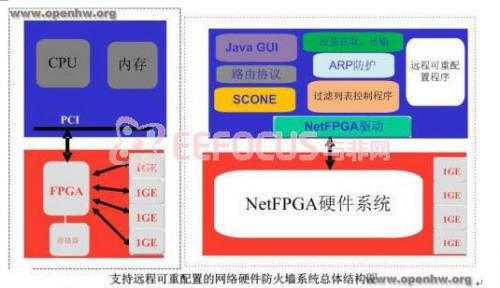

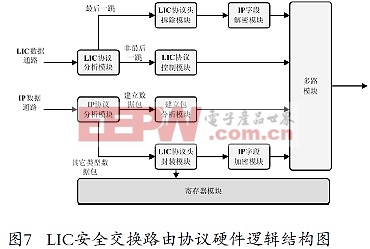

系统框图

系统框图

- 结合硬件来实现的ARP攻击与欺骗的防护

原理是,利用ARP表在NetFPGA上的绑定和固化,使得所有到来的RARP数据包都不能够对NetFPGA上的ARP表进行修改,以及安全防护网络中每个主机的IP-MAC的绑定相结合的方式来实现。NetFPGA上的固化,外加采用双向绑定的方式,即可有效地实现对于ARP攻击与欺骗的防护。

- 流量数据的获取与传输

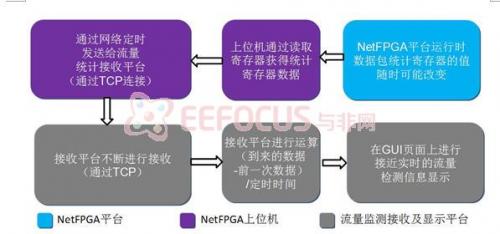

图-硬件防火墙、上位机以及流量监测平台的共同配合

如上图所示,流量数据的获取、传输与远程显示主要分为三个模块:

(1) 硬件防火墙,主要负责动态地随着网络流量的改变而修改统计寄存器组中的数据;

(2) NetFPGA上位机,它的职责是通过PCI总线,读取NetFPGA平台的统计寄存器的数据,经网络接口,定时地发送给安全网络内部的流量监测平台;

(3) 流量监测平台,接收到数据包统计数据后,经过运算,并在GUI界面进行动态显示。

- 远程可重配置

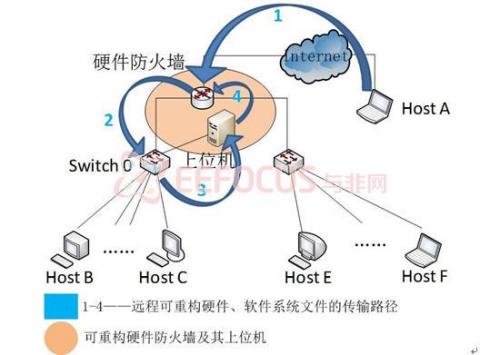

针对于NetFPGA平台的系统硬件结构,提出一个相应的远程可充配置的解决方案,具体的实现机制如下图所示:

系统远程可充配置实现原理示意图

在本系统硬件防火墙系统远程可重配置的过程中,系统硬件配置文件(bit文件)、软件配置文件、用户界面等配置文件的传输,大致需要经历以下几个步骤:

1. 经由远程主机传输到硬件防火墙,在防火墙中,可对数据包的进行检查和分析,保障可重构系统的数据通道的安全;

2. 然后传输到网络中的交换机,由交换机进行转发;

3. 接下来,远程配置文件到由交换机到硬件防火墙系统的上位机;上位机删除原硬件配置文件、软件配置文件、GUI界面程序配置文件,将接受到新的远程配置文件存储下来。

4. 由上位机对可重配置的硬件防火墙进行远程配置文件的配置工作,配置完成后,重新运行全新的防火墙系统。

在此过程中,可重配置硬件防火墙进行重配置的远程配置文件的传输是在网络正常通信的情况下进行的,丝毫不影响防火墙系统的正常工作。在上位机接收到新的各个配置文件后,再对防火墙系统进行配置。在此过程中,配置硬件系统的时间仅需短短的1秒钟,加上运行和下载新的软件系统以及重新运行的时间,总共的时间不超过5秒钟,几乎不影响正常的网络通信。

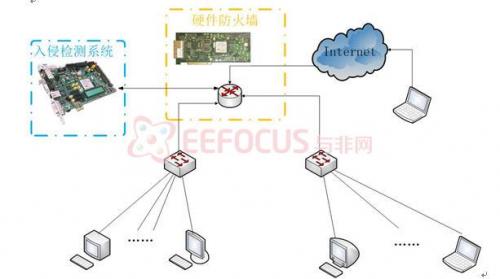

- 与入侵检测系统联动

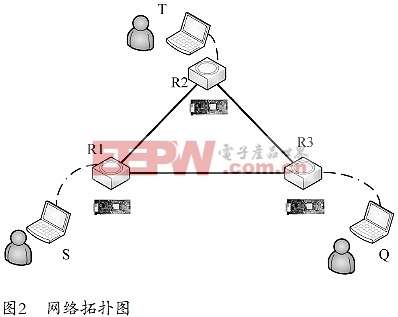

针对于NetFPGA平台的系统硬件结构,将入侵检测功能有效地集成到该防火墙系统中,实现联动,从而更加有效地进行网络安全防护。解决方案的具体实现机制如下图所示:

- 入侵检测系统的实现以及与硬件防火墙主体的联动,主要的原理是:

1. 通过NetFPGA将每一个经过的数据包进行复制,传输到硬件入侵检测系统,经过高性能FPGA平台的硬件系统进行加速,对数据包的解析;

2. 然后,通过在平台上实现的入侵监测算法,分析检测数据字段,从而得出相应的数据,反馈给网络硬件防火墙;

3. 接下来,通过网络硬件防火墙依据从入侵监测系统获取到的数据,修改硬件过滤列表,在原有的硬件防火墙的防护性能不能满足有效应对新的安全威胁,必要更新新的硬件配置文件来保证防护性能时,管理人员可以通过远程可重配置更新防火墙的硬件系统和软件系统,从而能够更加有效地确保高效地应对网络攻击。

图-入侵检测系统与硬件防火墙的联动

评论