基于KEELOQ的改进加密算法及其在单片机中的实现

当今的编解码电路已经朝着高度集成化和微电脑化发展。像普通的固定编解码芯片如MCl45026/145027、PT2262/2272等已被广泛应用于公用系统中,给生活带来了方便。然而这些芯片不能保证系统的安全性。由于这些系统每次发送的数据流一模一样,只是高低电平的组合,第三方通过捕捉设备,一旦用户信号出现,便可瞬间取得合法的身份识别码;或使用编码扫描设备,主动攻击解码芯片。因此保证系统的安全性是一个很现实的问题[1]。在此背景下,基于加密算法的编解码IC的安全机制得到了应用。Microchip公司的KEELOQ技术是这种技术的代表[2,3,4]。KEELOQ技术是一种多变化、抗截获、安全可靠性高的非线性跳码加密解密技术。KEELOQ目前是通过硬件芯片IC(以Mirochip公司的HCS300为代表)实现,主要应用于汽车防盗系统和门禁系统,是无钥进入系统领域的首选芯片。但也由于硬件芯片本身的限制(其所能加密的数据必须预先写入EEPROM中),使之很难用于其它(如数据加密)领域。

本文把这项封装在芯片里的KEELOQ加密技术用软件方式实现,并针对单片机的特性进行了适当改进。这种在单片机中实现的改进算法不仅包含了原来HCS300所具备的所有功能,而且在系统安全性、灵活性、可扩展性、传输效率等方面均有较大改善,同时对改进算法在数据加密领域作了全新的尝试,以其特殊的密钥管理方法独立于对称型加密(如DES)与不对称型加密算法(即公开密钥体制,如RSA) [1],成为一种适用于无线传输领域小型系统的数据加密算法。

1 KEELOQ技术简介及其硬件实现

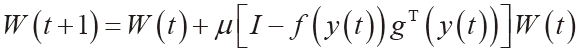

KEELOQ技术的核心思想[2,3,4]是用64bit的EN_KEY[64:0](加密密钥)去加密32bit的CSR[31:0](校验码)得到32bit的CRYP密文。加密机制为:首先定义一个非线性表,这个非线性表有5位输入NLF_IN[4:0],一位输出NLF_OUT。它在CSR[31:0]中间隔均匀地取固定5位:I0、I1、I2、I3、I4,通过非线性产生一个输出码NLF_OUT;这一位输出码NLF_OUT再与EN_KEY中的15位、CSR中的2位进行异或运算后输出第一位输出码CRYP[0];每输出一位后,EN_KEY、CSR分别进行移位,EN_KEY作循环移位,CRYP[0]作为CSR移位的输入;重复上述步骤直到输出32位CRYP[0:31]。依此法,即使32bit的校验码CSR中只有一位发生变化,用KEELOQ加密算法得到的CRYP密文也会有50%以上的数据位(16bit)发生变化。

Microchip公司以KEELOQ技术为基础开发了滚动码系列专用芯片,HCS300是其中较典型的一款。它是一块8引脚的编码IC芯片,里面集成了KEELOQ算法和其他一些功能,带有四个按键接口,实现15位的功能/命令码。内置192bits(12×16bit words) EEPROM,用来存放EN_KEY(加密密钥)、SN(序列号)、SYNC(同步码)、SEED(种子码)等。序列号用来标识不同的对象;加密密钥用来对发送的数据进行加密,增加破译的难度,它不直接发送出去;同步计数器用来抗截获,每次发送数据时,同步计数器的值都被更新,所以每次发送的数据都不一样。种子码用于安全学习时参与加密密钥的生成。接收方必须先通过学习来获得并存储发送方的序列号、加解密密钥和当前同步计数器的值。学习相当于身份确认,只有经过学习的用户才能与主机通信。主机在接收到信号后,首先比对序列号,然后利用学习过程中得到并存储的加密密钥对接收的数据进行解密;接着检查同步计数器是否匹配,在确认其匹配后,再去处理接收到的按键信令,并根据接收到的按键信令作出相应的动作反应。HCS300系统使每次发送的密文都不相同,有效防止了空中截获法和数据重传带来的安全隐患。

HCS300系统的加密密钥在学习过程中经密钥生成算法产生。学习分为一般学习和安全学习。一般模式下,解密密钥由MKEY和SN生成加解密密钥EN_KEY,其解密密钥隐含于发送信息(MKEY和SN)中。安全模式下,增加了种子码SEED(当四键一起按时发送),它与MKEY和SN一起生成加解密密钥EN_KEY,而SEED_KEY在平时并不发送,这样增加了安全性。不过,在学习时SEED码的发送是不经过加密的。

2 KEELOQ技术的不足与改进加密算法的提出

尽管KEELOQ技术有上述独特的优点,但是经过深入分析不难发现KEELOQ算法及其硬件实现技术也存在一些不足:

(1)安全性基于出厂密钥和种子码SEED。在HCS300芯片中,加密密钥EN_KEY是由出厂密钥MKEY、序列号SN和种子码SEED(安全模式)生成的。而SN和SEED在发送数据的过程中未经加密,是可截获的。理论上出厂密钥一经确定一般不会更改。所以,一旦出厂密钥外泄,后果极其严重。

(2)扩展功能弱、升级不方便。其算法由硬件芯片实现。其所能实现的功能由按键决定。其按键只有4个,最多也只有15种组合。发送方无法附加其余的信息(对于大多领域来说,它要求能发送一些附加信息,如用户的姓名、年龄、出生日期等),功能扩展几乎不可能。另外,某一特定型号的芯片其序列号和同步计数器的长度是固定的。当系统建成后,开发者如果想只通过软件升级来扩充系统的容量或提高系统的性能、用硬件实现技术基本不可能。

(3)对功能码的检错和纠错的功能较弱。在无线传输中,出现误码的概率比较大。功能码代表所要实现的功能,如开门、报警、开阀等。如果发送的数据是0010,而接收的数据为0100,其后果非常严重[4]。

(4)传输效率较低。在发送的数据中,其有用信息(如序列号、功能码)全部在固定码中,加密码只作为一种加密用的附加数据,这样不但降低了安全性,而且传输效率不高。以HCS300为例,发送的66位数据中只有32位为有用信息,传输效率比较低。

(5)无法用于数据加密。由于其是由硬件芯片实现的,它所能加密的数据只限于序列号、同步码等预先存在HCS300的EEPROM中的数据。它没有数据入口,无法对数据流进行加密。

(6)受硬件设计限制,灵活性差,成本较高,由于不拥有核心技术,容易受制于人[4]。

基于上述分析,笔者结合单片机的特性,对KEELOQ算法提出如下改进:

(1)保留出厂密钥,但引入随机数,防止出厂密钥和种子码的泄漏,用户可随时改变加密密钥。

(2)改进数据传输的格式,把同步码映射到各组待加密的数据中,提高传输效率。

(3)增加对功能码或关键数据的检错和纠错的功能。

(4)增加数据入口,改变对加密数据的长度要求,使其适合批量的数据加密。

数据加密系统的两个基本要素是加密算法和密钥管理。密钥是控制加密算法和解密算法的关键信息,其产生、传输、存储等工作十分重要。目前数据加密技术可以分为二类,即对称型加密、不对称型加密[5]。对称型加密(如DES算法)使用单个密钥对数据进行加密或解密。不对称型加密算法也称公用密钥算法(如RSA算法),其特点是有二个密钥(即公用密钥和私有密钥),只有二者搭配使用才能完成加密和解密的全过程。但两者都在密钥的管理和分发上遇到一些困难。KEELOQ密钥管理机制的主要特点是对每个用户都有自己独特的加解密密钥,在学习过程中发送到主机并保存。但密钥信息隐含在每次发送的信息(SN和MKEY)中(即使在安全模式下,种子码SEED也是固定码,可截获),并且依赖于生产厂家和出厂密钥,不可更改。本改进算法主要针对无线传输领域的小型系统,可以在学习过程中引入随机参数RANDOM,与MKEY、SN一起生成EN_KEY。这个随机数RANDOM在同一次学习时相同,但每次学习时都会改变。这样,加密密钥就不依赖于生产厂家和出厂密钥并且在用户感到密钥有可能泄漏时可随时改变数据,增加了安全性。

3 改进加密算法在单片机中的实现

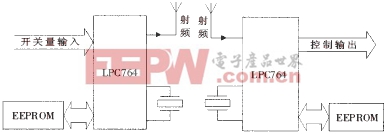

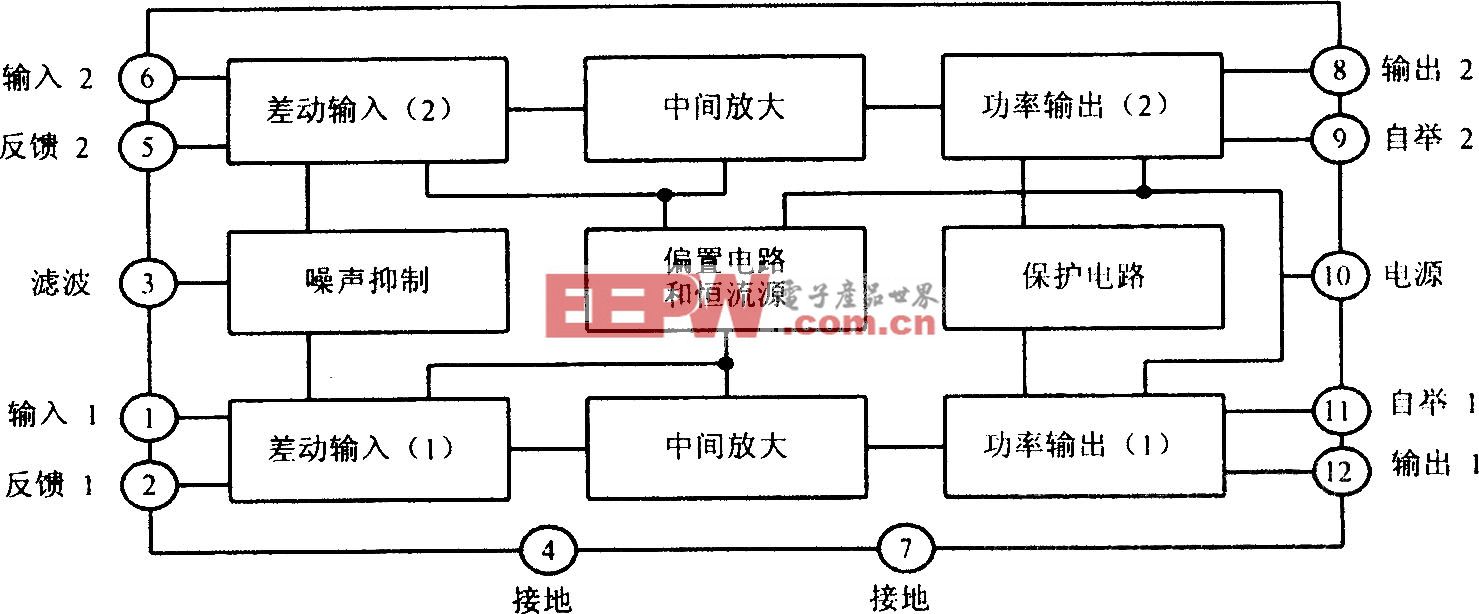

整个系统分为用户端(CLIENT)和主机端(SERVER),系统框图如图1所示。在本系统中,考虑功耗、外围功能等需要,选用飞利浦的LPC76X系列芯片[[6]。P87LPC764 是20 脚封装的单片机,可以在宽范围的性能要求下实现高集成度低成本的解决方案,4Kbits的ROM,128bits的RAM,32Byte用户代码区可用来存放序列码及设置参数,内带看门狗定时器,处理器的指令执行速度为标准80C51 MCU的两倍。EEPROM发送部分选用AT2401(128×8 bits),接收部分选用AT2404(1024×8 bits),8-DIP封装,I2C总线接口,擦写次数>1百万次,保存时间>100年。

图1 系统结构

用户必须经过学习后才能与主机通信。在学习过程中,用户把序列号SN、出厂密钥MKEY、加密密钥EN_KEY送给主机,主机对每一个用户要开辟一片EEPROM来存储用户信息。其具体分布如表1所示。

在主机SERVER端,每个用户CLIENT都需要有16bits的存储空间。所以本系统共可接收511个用户的信息。整个系统的设计充分考虑系统的升级和功能的扩展。其中出厂密钥、序列号、加密密钥、随机数均可按需要进行扩展或缩减。如果从安全角度考虑,可把序列号存放在微处理器的ROM中。

评论