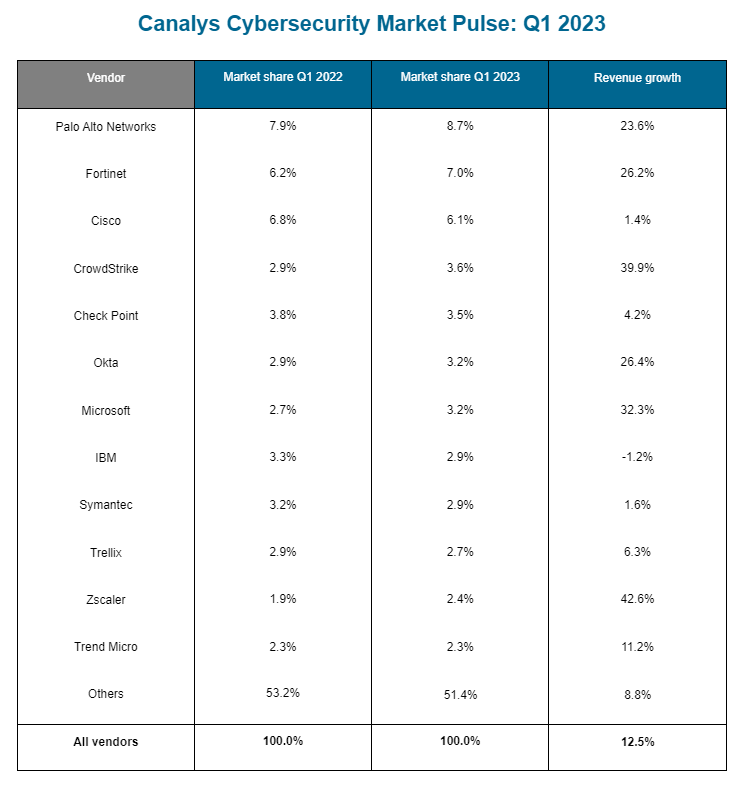

掌握交换机设定秘籍守护网络安全

现在企业面临着不法黑客的觊觎和破坏,各种网络安全漏洞频出,在人力和物力上都耗费相当的巨大。那么如何阻挡非法用户,保障企业网络安全应用?如何过滤用户的通讯信息,保障安全有效的数据转发呢?

除了购买强劲的网络安全设备外,其实交换机的安全配置也相当重要,那么一些简单常用却又十分有效的交换机安全设置就很应该引起大家的注意并加以使用了,下面就一起来看看容易被我们忽略掉的“秘籍”吧。

秘籍一:基于端口访问控制的802.1X

IEEE802.1X协议技术是一种在有线LAN或WLAN中都得到了广泛应用的,可有效阻止非法用户对局域网接入的技术。IEEE 802.1X协议在用户接入网络(可以是以太网/802.3或者WLAN网)之前运行,运行于网络中的数据链路层的EAP协议和RADIUS协议。

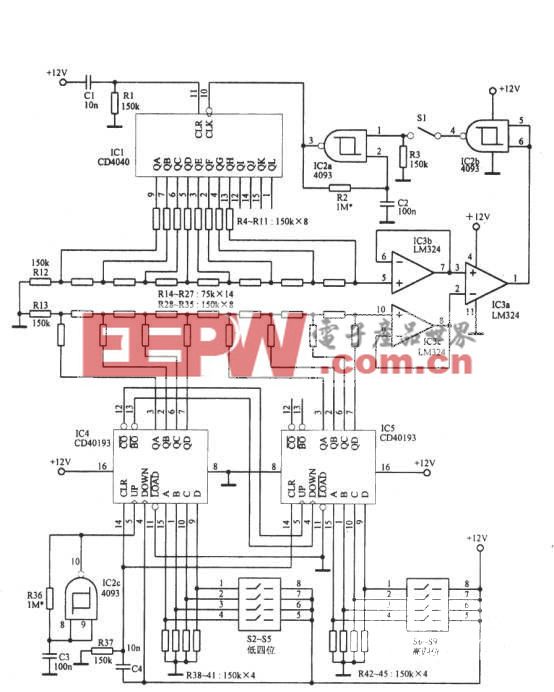

802.1X配置界面

IEEE802.1X是一种基于端口的网络接入控制技术,在LAN设备的物理接入级对接入设备进行认证和控制,此处的物理接入级指的是局域网交换机设备的端口。连接在该类端口上的用户设备如果能通过认证,就可以访问LAN内的资源;如果不能通过认证,则无法访问LAN内的资源,相当于物理上断开连接。

802.1X认证涉及三方面

802.1X认证涉及三方面:请求者、认证者和认证服务器。请求者是一个希望接入LAN或WLAN的客户端设备(如笔记本)。认证者是网络设备,如以太网交换机或无线接入点。而认证服务器通常是一台主机上运行的软件支持RADIUS和EAP协议。

802.1X有如下的技术优势:

802.1X安全可靠,在二层网络上实现用户认证,结合MAC、端口、账户、VLAN和密码等;绑定技术具有很高的安全性,在无线局域网网络环境中802.1X结合EAP-TLS,EAP-TTLS,可以实现对WEP证书密钥的动态分配,克服无线局域网接入中的安全漏洞。

802.1X容易实现,它可在普通L3、L2、IPDSLAM上实现,网络综合造价成本低,保留了传统AAA认证的网络架构,可以利用现有的RADIUS设备。

802.1X简洁高效,纯以太网技术内核,保持了IP网络无连接特性,不需要进行协议间的多层封装,去除了不必要的开销和冗余;消除网络认证计费瓶颈和单点故障,易于支持多业务和新兴流媒体业务。

802.1X应用灵活,它可以灵活控制认证的颗粒度,用于对单个用户连接、用户ID或者是对接入设备进行认证,认证的层次可以进行灵活的组合,满足特定的接入技术或者是业务的需要。

在行业标准方面,802.1X的IEEE标准和以太网标准同源,可以实现和以太网技术的无缝融合,几乎所有的主流数据设备厂商在其设备,包括路由器、交换机和无线AP上都提供对该协议的支持。在客户端方面微软WindowsXP操作系统内置支持,Linux也提供了对该协议的支持。

但是需要注意的是,虽然IEEE802.1X定义了基于端口的网络接入控制协议,该协议仅适用于接入设备与接入端口间点到点的连接方式,其中端口可以是物理端口,也可以是逻辑端口。典型的应用方式有:局域网交换机的一个物理端口仅连接一个终端基站,这是基于物理端口的; IEEE 802.11定义的无线LAN接入方式是基于逻辑端口的。

秘籍二:进行L2-L4层的安全过滤

现在,大多数的新型交换机都可以通过建立规则的方式来实现各种过滤需求,这也是企业网管对交换机进行数据传输前的必要设置过程。

规则设置有两种模式,一种是MAC模式,即常用的MAC地址过滤,可根据用户需要依据源MAC或目的MAC有效实现数据的隔离。

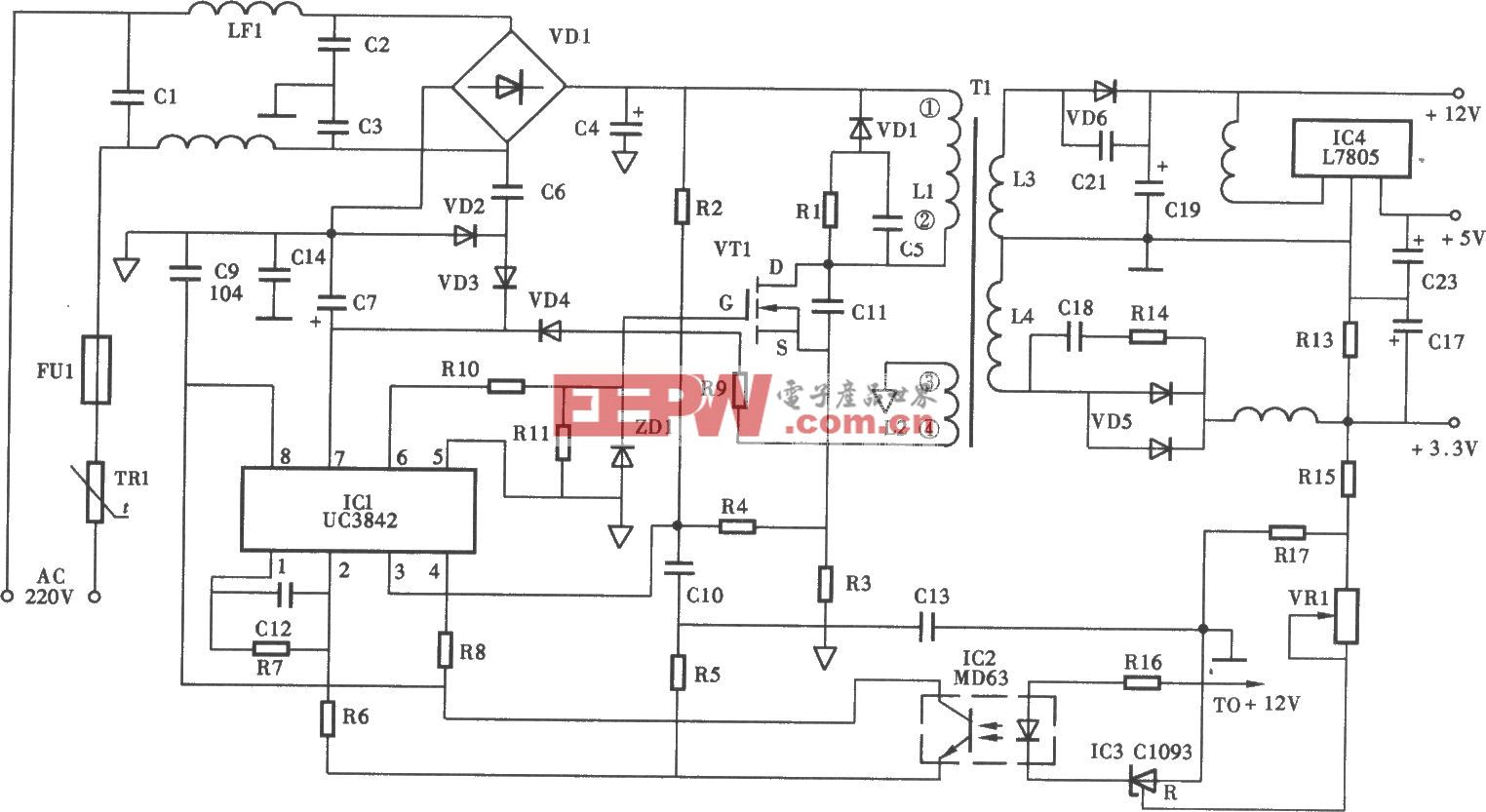

可使用MAC地址过滤或IP地址过滤进行端口绑定

MAC地址是底层网络来识别和寻找目标终端的标示,每个接入网络的设备都有一个唯一的MAC地址。这样就可保证所有接入无线网络的终端都有唯一的不同的MAC地址,而MAC地址过滤技术就有了理论上的可行性。

通过设置MAC访问控制,来启用对接入设备的MAC访问控制,这样其他未经允许的设备就无法连入企业网络了。

但MAC地址过滤,也并非完美。虽然MAC地址过滤可以阻止非信任的终端设备访问,但在终端设备试图连接交换机之前,MAC地址过滤是不会识别出谁是可信任的或谁是非信任的,访问终端设备仍都可以连接到交换机,只是在做进一步的访问时,才会被禁止。而且它不能断开客户端与交换机的连接,这样入侵者就可以探到通信,并从帧中公开的位置获取合法的使用MAC地址。然后通过对无线信号进行监控,一旦授权信任的用户没有出现,入侵者就使用授权用户的MAC地址来进行访问。

因此仅仅依靠MAC地址过滤是不够的,企业必须启用尽可能多方面的安全防护手段来保护自身的网络。

另一种是IP模式,即IP地址过滤模式,企业用户可以通过源IP、目的IP、协议、源应用端口及目的应用端口过滤数据封包。

IP地址过滤界面

使用IP地址过滤可以拒绝或允许局域网中计算机与互联网之间的通信,并且可以拒绝或允许特定IP地址的特定的端口号或所有端口号,简单直接。

最后,建立好的规则必须附加到相应的接收或传送端口上,当交换机在此端口接收或转发数据时,根据过滤规则来过滤封包,决定是转发还是丢弃。另外,交换机通过硬件“逻辑与非门”对过滤规则进行逻辑运算,实现过滤规则确定,完全不影响数据转发速率。

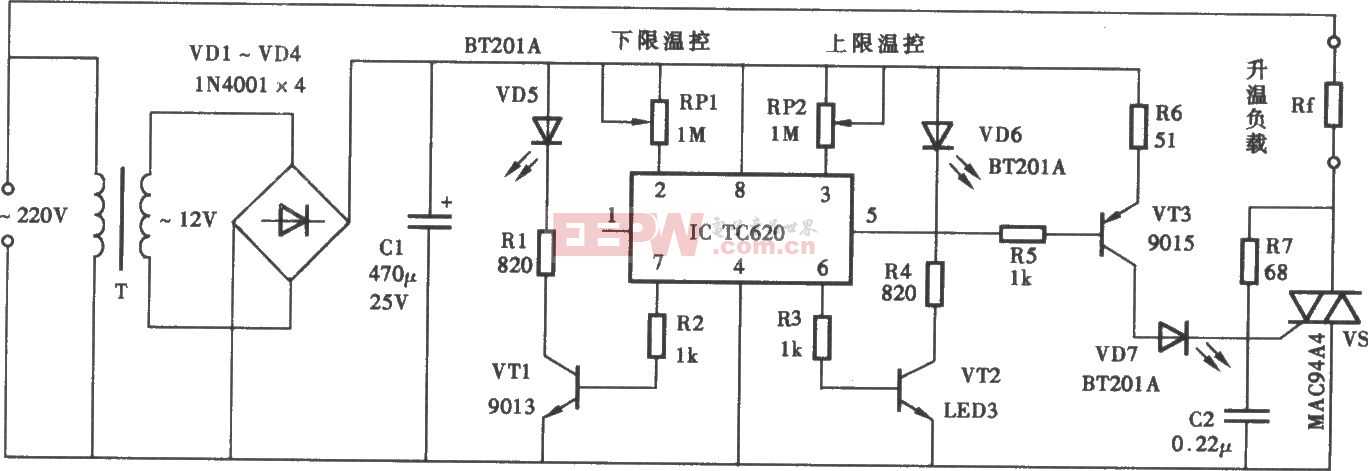

秘籍三:强化安全SNMPv3及SSH协议

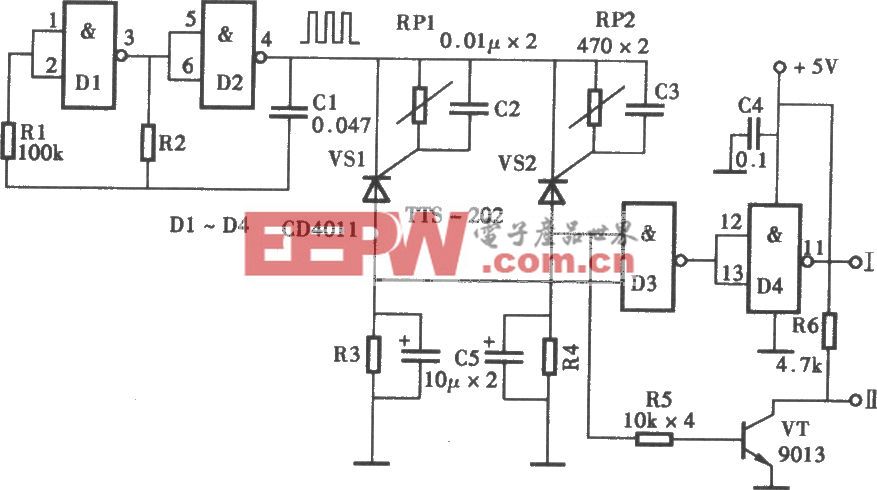

更为完善的SNMPv3协议

SNMPv1和v2版本对用户权力的惟一限制是访问口令,而没有用户和权限分级的概念,只要提供相应的口令,就可以对设备进行read或read/write操作,安全性相对来的薄弱。而SNMPv3则采用了新的SNMP扩展框架,它将各版本的SNMP标准集中到一起,在此架构下,安全性和管理上有很大的提高。

SNMPv3工作原理

SNMPv3是在SNMPv2基础之上增加、完善了安全和管理机制。RFC 2271定义的SNMPv3体系结构体现了模块化的设计思想,使管理者可以简单地实现功能的增加和修改。其主要特点在于适应性强,可适用于多种操作环境,不仅可以管理最简单的网络,实现基本的管理功能,还能够提供强大的网络管理功能,满足复杂网络的管理需求。

评论